كابوس الحرب «اللاسلكية»

تقرير مترجم: خلود عدنان

فى الفضاء السيبرانى، لا تهم الجغرافيا، لا توجد حدود مادية فى عالم الإنترنت، هكذا تغيرت قواعد اللعبة، بينما تستعد قوى عظمى عادةً للدفاع عن حدودها بشكل أساسى، فإن حماية مواطنيها وأجهزتها من الهجمات الإلكترونية هو الأكثر أهمية.

فقد أصبح بإمكان المجرم الأمريكى أو الصينى مهاجمة دولة مجاورة بنفس الطريقة التى يهاجم بها مجرم على الجانب الآخر من العالم، لذا لن تكون التحالفات والائتلافات مهمة، ولن يقتصر الأمر على الأسلحة التقليدية أو القنابل النووية، هكذا سيشهد العالم الحرب العالمية الثالثة فى الفضاء السيبرانى.

ليست مجرد نظريات أو تكهنات لقد بدأ الصراع بالفعل، ويتم حاليًا استخدام الهجمات السيبرانية، القادرة على شل المؤسسات ودول بأكملها.

وقبل أسابيع من بدء الهجوم العسكرى الروسى، زعمت كييف أن روسيا شنت سلسلة من الهجمات السيبرانية ضد الحكومة الأوكرانية والنظام المصرفى، ومن بين هذه الهجمات برنامج خبيث جديد قادر على محو البيانات من الأنظمة المستهدفة، فإن الهجمات السيبرانية سبقت الصواريخ بالفعل.

وهذا ليس جديدًا، فالصراعات السيبرانية بين روسيا وأوكرانيا مستمرة منذ عدة سنوات، والوضع ليس مختلفًا بين إيران والولايات المتحدة الأمريكية، والصين والولايات المتحدة الأمريكية، وكوريا الشمالية وكوريا الجنوبية، والهند وباكستان.

تنتهى جميع الدول تقريبًا فى الصراع إلى شن هجمات سيبرانية تسمح لها بجمع المعلومات، أو إحداث أضرار على مستويات مختلفة، إذ تقوم جميع البلدان فى الآونة الأخيرة، بأنشطة استخباراتية وتجسسية باستخدام أدوات إلكترونية متقدمة للغاية.

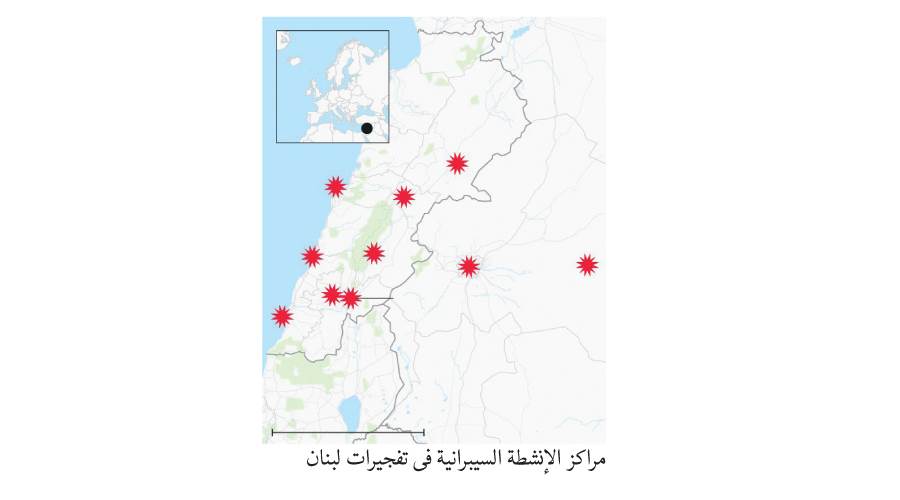

كان السؤال قبل هجمات إسرائيل الإلكترونية، على لبنان هو: هل يقودنا الصراع بين روسيا وأوكرانيا إلى الحرب العالمية الثالثة؟

بعد الهجوم الإسرائيلى الأسبوع قبل الماضى أصبحت الحقيقة أن الصراع قد بدأ بالفعل، وحتى الوقت الحالى رغم ما وصلنا إليه من تطور تكنولوجى لا توجد وسيلة لردع الهجمات السيبرانية الضخمة المصممة على مستوى عالٍ بشكل فعال.

الاعتبار الإيجابى الوحيد هو أن الهجمات السيبرانية تتم على مستويات منخفضة وليست أكثر فتكاً من القنابل الذرية، إلا إذا تطورت أساليب القتال السيبرانى وهو الهاجس الذى لاحقنا جميعًا بعد هجوم إسرائيل على حزب الله.

الوهم والحقيقة

فى واقعة هى الأولى من نوعها فى تاريخ دوامة الحرب، انتشر سيل من الأخبار والمنشورات عن القدرات القتالية المزيفة لجيش الاحتلال الإسرائيلى، فى نقلة لمستوى الحرب من الهياكل العسكرية والعقائد والاستراتيجيات الحربية المتعارف عليها إلى الحرب السيبرانية وحرب الشبكات وأسلحة الذكاء الاصطناعى، ولكن الحقيقة تختلف عما هو ظاهر وانقسمت الآراء حول حقيقة الهجوم هل كان اختراقًا سيبرانيًا أم مجرد متفجرات مدسوسة؟.

نفت صحيفة تليجراف البريطانية ما نُشِر عن نظرية الاختراق السيبرانى، ورجحته آراء بعض الخبراء الأمنيين التى أرجعت سبب انفجارات بيروت إلى دس أجهزة مفخخة داخل الهواتف وأجهزة النداء المحمولة، حيث انفجرت العديد من الأجهزة الإلكترونية وأجهزة الاتصالات اللاسلكية والتليفزيونات وشبكات الإنترنت وكاميرات المراقبة والهواتف المحمولة وأجهزة البصمة ومنها الأجهزة اللاسلكية «بيجر» و«آى كوم» التى يستخدمها أعضاء من حزب الله للتواصل بشكل خاص، مما أدى إلى إصابة الآلاف من الناس، ومقتل آخرين بما فى ذلك المدنيين، ووصل الأمر إلى قطع كافة سبل التواصل بين القيادات والأفراد.

وتصاعدت موجات الخوف من الهجمات السيبرانية خاصة بعد انفجارات لبنان والتى لم تهز بيروت وحدها، وإنما هزت عقول المتابعين حول العالم.

فقد كان للهجوم أثره الدرامى الذى أثار العديد من التساؤلات.

تقول إحدى النظريات أن الانفجارات كانت نتيجة لهجوم إلكترونى غير مسبوق، حيث قام المخترقون بطريقة ما بتفجير أجهزة الاتصالات وشبكات الإنترنت عن بُعد.

ورغم كونه حدثًا غير مسبوق ولكن النظرية الثانية التى ترجح قيام إسرائيل بتصدير أجهزة اتصالات مفخخة لحزب الله بشكل غير مباشر، أو قيام مندسين تابعين للكيان المحتل بدس مواد قابلة للتفجير داخل تلك الأجهزة، هو أمر غير قابل للتصديق، بسبب وقوع انفجارات أخرى عشوائية لأجهزة التليفزيون وكاميرات المراقبة وكل ما يتصل بشبكات الإنترنت ما يعنى أنه هجوم سيبرانى بالفعل.

وأكد خبراء أمنيون لتليجراف أنه من الممكن أن يتمكن الهجوم السيبرانى من التلاعب بالأجهزة والتسبب فى ارتفاع درجة حرارة بطارياتها، ستدخن بطاريات الليثيوم أو تذوب إذا ارتفعت درجة حرارتها ويمكن أن تشتعل فيها النيران، وسبق وتم الإبلاغ عن حرائق للهواتف الذكية والدراجات الإلكترونية أو البخارية.

ومع ذلك، قال خبراء الأمن السيبرانى والعسكرى إن مثل هذا الهجوم من غير المرجح أن يتسبب فى حدوث أنواع الانفجارات المفاجئة التى شوهدت فى لقطات عبر وسائل التواصل الاجتماعى.

إذ أوضح آلان وودوارد، خبير الأمن السيبرانى البريطاني: «بطاريات أيون الليثيوم تشتعل تلقائيًا ولكن جعل ذلك يحدث عند الطلب هو أمر مختلف تمامًا».

وأشار إلى أن هذه الأنواع من البطاريات تبدو وكأنها تشتعل بدلاً من «الانفجار»، وهو ما يتناقض مع لقطات وسائل التواصل الاجتماعى، مرجحًا أن السبب الأقرب هو التخريب باستخدام «فخ قديم الطراز».

ربما حاولت إسرائيل نشر الإرهاب هذه المرة بطريقة مختلفة مع الدعاية، ولكنها مجرد فبركة إعلامية انقاد خلفها العديد من وسائل التواصل الاجتماعى، وقال خبراء بريطانيون إنه قد يكون هجومًا بطريقة بدائية باستخدام قوات الدفاع الإسرائيلية لمادة C4 صغيرة (نوع من المتفجرات) داخل تلك الأجهزة، وضبطتها لتنطلق عند تلقى رسالة معينة أو حتى ضبطت توقيتها باستخدام جهاز توقيت.

وبدا أن الأجهزة المستهدفة تتضمن أجهزة اتصال طورتها شركة جولد أبولو التايوانية، وهى أجهزة اتصال لاسلكية صغيرة مصممة لإرسال رسائل نصية قصيرة كانت أجهزة جديدة أحضرها مسئولون فى حزب الله فى الأشهر الأخيرة.

وأيد تونى إنجيسون، الخبير السابق فى إبطال مفعول القنابل فى القوات المسلحة السويدية والأستاذ المساعد فى جامعة لوند، نظرية وجود مادة متفجرة من نوع ما، وقال إن شحنة صغيرة تكفى لإصابة شخص واحد، لا تحتاج إلى الكثير.

وانضم لهذه النظرية كين مونرو، مؤسس شركة الأمن السيبرانى، مؤكدًا أن التسبب عن بعد فى انفجار بطارية بهذه الطريقة سيكون صعبًا للغاية.

وقال ضابط سابق فى الجيش البريطانى لهيئة الإذاعة البريطانية إن الأجهزة ربما كانت معبأة بما لا يقل عن 10 إلى 20 جرامًا من المتفجرات العالية المخبأة داخل أجزاء كهربائية، وهو ما ذهب إليه رئيس أبحاث التهديدات فى شركة الأمن السيبرانى بيت ديفندر: «لا تنفجر الأجهزة اللاسلكية والهواتف المحمولة عشوائيًا ما لم تكن متصلة بالفعل بمادة آر دى إكس الموجودة فى مركب سيمتكس للمواد المتفجرة، والتى تسبب اشتعال بطاريات الليثيوم أولاً، ثم تنفجر».

تهديدات جديدة

يهدد الهجوم بتصعيد التوترات المتصاعدة عبر الحدود اللبنانية، حيث تشن إسرائيل وحزب الله ضربات متكررة منذ 7 أكتوبر من العام الماضى.

وكان معروفًا عن حزب الله استخدام أجهزة النداء كحل منخفض التقنية لتجنب استخبارات الإشارات الإسرائيلية، وكان حسن نصر الله، زعيم حزب الله، قد حث المقاتلين فى السابق على عدم حمل الهواتف المحمولة، محذرًا من أنها «أفخاخ مميتة»، كما قال سابقًا إن الهواتف الذكية هى «أجهزة مراقبة فى جيوبك. إذا كنت تبحث عن العميل الإسرائيلى، فانظر إلى الهاتف بين يديك».

وأفادت صحيفة وول ستريت جورنال أن الطاقم الطبى فى جميع أنحاء لبنان يتخلص من الأجهزة اللاسلكية الخاصة بهم، والتى تُستخدم بشكل روتينى فى المستشفيات فى جميع أنحاء العالم لإرسال إشارات سريعة.

الهجوم السيبرانی

لذا لنتوقف عن الحديث حول الحروب السيبرانية ولنتعرف عليه وهو بالتأكيد اختراق غير مصرح به إلى جهاز كمبيوتر أو نظام حاسوبى أو شبكة حاسوبية بقصد إلحاق الضرر بها، إما بتعطيلها أو تدميرها بالكامل أو التحكم فيها بغرض تغيير أو حظر أو حذف أو سرقة البيانات الموجودة داخل هذه الأنظمة.

ويمكن لأى فرد أو مجموعة شن هجوم إلكترونى من أى مكان باستخدام استراتيجية هجوم واحدة أو أكثر، وسبق وثبت فى أكثر من واقعة بالعديد من الدول ارتكاب عدد من الهاكرز جرائم إلكترونية لشن هجمات إلكترونية على دول أخرى، وقد اتُهموا بمهاجمة البنية التحتية لتكنولوجيا المعلومات الخاصة بحكومات أخرى، فضلاً عن «كيانات» غير مدعومة حكومية، مثل الشركات والمنظمات غير الربحية التى تقوم بتمويل هذه الهجمات لأغراض أخرى.

بعض الهجمات الإلكترونية تستهدف تحقيق مكاسب مالية، ولهذا يشن مجرمو الإنترنت هجمات إلكترونية تستهدف شركات تجارية، أو سرقة بيانات بنكية منها أرقام بطاقات الائتمان للعملاء، وهجمات أخرى لتعطيل أنظمة الكمبيوتر حتى لا يتمكن المالكون من الوصول إليها؛ ثم يطلب المهاجمون من الضحايا دفع فدية لهم لفتح أنظمة الكمبيوتر.

ومع تطور طرق الاختراق السيبرانى، أصبح الهاكر يستهدف الحصول على بيانات مؤسسية قيمة، والتى تُعرف بـ «التجسس المؤسسى»، أشهرها عصابة إلكترونية بإحدى الدول الأوروبية يُطلق عليها اسم «هاكتفيتيس» المعروفة، وجماعة سرية لامركزية من الناشطين الدوليين المعروفين باسم «أنونيموس»، بضلوعها فى شن هجمات ضد دول أخرى كجزء من النزاعات السياسية أو الاقتصادية.

وتستخدم تلك الجماعات تقنيات مختلفة وأدوات برمجية يتم مشاركتها على «دارك ويب» لشن هجمات، تختلف حسب أغراض الهجوم.

حيث يحاول المجرمون اختراق أكبر عدد ممكن من الأجهزة أو الأنظمة، من خلال البحث عن نقاط ضعف فى أكواد البرامج تمكنهم من الوصول دون اكتشافهم أو حظرهم، أو من خلال إرسال رسائل بريد إلكترونى إلى أعداد كبيرة من الأشخاص تحتوى على رسائل مصممة اجتماعيًا لإغراء المستلمين بالنقر فوق رابط يقوم بتنزيل كود الاختراق.

وفى الهجوم، يلاحق المجرمون منظمة معينة، فعلى سبيل المثال، تم الاشتباه فى مجموعة قراصنة «أنونيموس» فى هجوم معروف بـ (دودوس) فى عام 2020 على موقع إدارة شرطة مينيابوليس بإحدى الولايات الأمريكية بعد وفاة رجل أثناء اعتقاله.

واستخدم الهاكرز رسائل بريد إلكترونى اخترقت أنظمة الشرطة وحسابات ضباط الشرطة المسئولين عن الواقعة، وعدد من المسئولين الحكوميين أتُّهموا بإساءة استخدام السلطة. فى الواقع، تستغرق معظم المؤسسات شهورًا لتصميم عملية الهجوم، ووفقًا لتقرير صادر عن إحدى منظمات الأمن السيبرانى فإن الوقت الذى تستغرقه المؤسسات لتنفيذ الاختراقات كان لا يقل عن 204 أيام فى عام 2023.

منع الهجوم

لا توجد طريقة مضمونة لمنع هجوم سيبرانى، ولكن هناك إجراءات دفاعية للحد من مخاطر الهجوم الإلكترونى ومنها منع محاولات الهجوم من الدخول فعليًا إلى أنظمة تكنولوجيا المعلومات الخاصة بالمنظمات المستهدفة، والكشف عن الاختراقات، ثم تعطيل الهجمات فى أقرب وقت ممكن.

وتتضمن أفضل الإجراءات الأمنية تنفيذ دفاعات، مثل جدران الحماية، للمساعدة فى منع محاولات الهجوم وحظر البرامج الضارة من الوصول إلى الأنظمة الإلكترونية، كما يلزم التحقق من كل محاولات الوصول إلى الشبكات والأنظمة تحت التهديد سواء كانت من مستخدم داخلى أو خارجى.

وتستخدم اليوم أهم المنظمات العالمية وأجهزة الاستخبارات الأمنية برامج تقنية مصممة خصيصاً للحماية من برامج القرصنة، وخاصة برامج مكافحة الفيروسات، واستخدام إدارة تصحيحات لمعالجة الثغرات الأمنية المعروفة فى البرامج والتى يمكن للمتسللين استغلالها، وإعادة هيكلة أنظمة الأمان وسياسات كلمة المرور وضوابط وصول المستخدم، بالإضافة إلى تدشين برامج المراقبة لتحديد الأنشطة المشبوهة والتنبيه إليها.

ويقول خبراء إنه كما نمت أنواع الهجمات السيبرانية، خلال العقدين الأولين من القرن الحادى والعشرين، ومع زيادة شعبية التعلم الآلى والذكاء الاصطناعى، بدأ المتسللون يعتمدون تقنيات أكثر تطورًا، بالإضافة إلى الروبوتات والأدوات الآلية الأخرى، لزيادة سرعة وحجم هجماتهم.

ولا شك أن الذكاء الاصطناعى كان له تأثيره السلبى لتزايد وتيرة الهجمات السيبرانية، حيث تستخدم الجهات الخبيثة أدوات الذكاء الاصطناعى للمساعدة فى جهود القرصنة.

فمع بدايات استخدام تلك التقنية عام 2019، تم استهداف الرئيس التنفيذى لشركة طاقة مقرها بريطانيا، عندما اعتقدوا أنه كان على الهاتف مع رئيسهم، الذى كان فى الحقيقة صوتًا تم إنشاؤه بواسطة الذكاء الاصطناعى.

اتبع الرئيس التنفيذى أمرًا بتحويل 243000 دولار إلى حساب مصرفى لأحد الموردين من المجر، ومع تطور وانتشار استخدام تقنية الذكاء الاصطناعى ازدادت الهجمات المماثلة شراسة منذ ذلك الحين.

ولا تقتصر الحرب السيبرانية على هجمات السرقة والتجسس والاختراقات الأمنية، وإنما هناك قفزة تكنولوجية أكثر حدة، نتحدث هنا عن نظرية «الغرب المتوحش» وما تخطط له أمريكا لاستغلال الهجمات السيبرانية باعتبارها وسيلة أكثر كفاءة وأقل دموية.

فالحرب تدور حول استخدام الجنود للاستيلاء على الأراضى لتحقيق غاية سياسية، ودائمًا ما تدمر القوات الأمريكية محطات الطاقة قبل أن ترسل القوات البرية، لذا الهجوم القادم سيكون عن بُعد.

ففى المستقبل القريب سيصبح الذكاء الاصطناعى جزءًا من أى صراع حديث فى المستقبل، وهو ما تسعى إليه أنظمة القيادة والتحكم فى أمريكا، هذا أمر لا شك فيه فى ظل تحدث روسيا عن استخدام برامج إلكترونية كبيرة للسيطرة على أجزاء من عملية صنع القرار، فكل طرف فى الصراع العالمى يمتلك نقاط قوة وهى الأسلحة النووية، ولكن لا يرغبون فى إدخال القوى البشرية ووقوف الجيوش وجهًا لوجه، لذلك فإن روسيا والصين وكوريا الشمالية لديهم القدرة على استخدام تلك الأسلحة فى غياب التدخل البشرى وقاموا بإجراء التجارب عليها، واليوم يبحثون عن وضع صانع قرار من الذكاء الاصطناعى فى مكان ما فى سلسلة التحكم، فى حين هناك أنظمة مماثلة فى الولايات المتحدة، لكن لا أحد متأكد من كيفية عمل أى منها، ولم يتم تجربتها قط.

ورغم أن ما يحدث فى أوكرانيا هو تقليد لصورة الحرب العالمية الأولى، لكن هناك نبذة عن شكل الحرب القادمة حيث تظهر السماء مليئة بالطائرات بدون طيار، حيث يدور القتال على الأراضى ذهابًا وإيابًا ببطء شديد، والسماء مليئة بالروبوتات.

وتتصاعد وتيرة المخاوف الأمريكية من التطور التكنولوجى فى روسيا، والذعر المنتشر من فيروس ستوكسنت الروسى الذى تم العثور عليه فى شبكة الكهرباء الأمريكية.

أشهر الهجمات

• فى فبراير 2022، صدرت العديد من التقارير بالصحف الأجنبية التى تشير إلى شن روسيا هجمات سيبرانية على أوكرانيا لأهداف مادية، وأحياناً تهدف إلى التجسس داخل الخوادم الأوكرانية لجمع المعلومات.

• فى 2021 تعرضت شركة «جى بى إس إس إيه» لتوزيع اللحوم ومقرها البرازيل، لهجوم ببرامج الفدية وهى نوع من برمجيات الابتزاز الخبيثة، وأدى الهجوم إلى إغلاق منشآت فى الولايات المتحدة الأمريكية وأستراليا وكندا، مما أجبر الشركة على دفع فدية قدرها 11 مليون دولار.

جاء هذا بعد أسابيع فقط من قيام قراصنة بضرب خط أنابيب كولونيال فى مايو 2021 بهجوم ببرامج الفدية أيضاً، ما أدى إلى إغلاق أكبر خط أنابيب وقود فى الولايات المتحدة، مما أدى إلى نقص الوقود على طول الساحل الشرقي.

وقبل عدة أشهر من ذلك، اخترق هجوم سيبرانى كبير عُرِف بـ «سولار ويندز» الوكالات الفيدرالية الأمريكية والبنية التحتية المعلوماتية والشركات العاملة معها والذى تم اعتباره حينها أسوأ هجمات التجسس الإلكترونى التى تعرضت لها الولايات المتحدة.

• وفى 13 ديسمبر 2020، تعرضت شركة برمجيات أمريكية لهجوم سيبرانى على أنظمة التوريد، أدى إلى تعريض تحديثات منصة برامج «أوريون» الإلكترونية الخاصة بها للخطر.

واستمرت هجمات «سولار ويندز» فى شن هجماتها التى كانت أول ضحية لها هى شركة الأمن السيبرانى «فاير أى»، التى كشفت فى ديسمبر أنها تعرضت للاختراق من قبل قراصنة مشتبه بهم، وسرعان ما تم الكشف عن أن هجمات «سولار ويندز» أثرت على منظمات أخرى، بما فى ذلك شركتا التكنولوجيا العملاقتان مايكروسوفت وفى أم وير، بالإضافة إلى العديد من الوكالات الفيدرالية الأمريكية، وقالت المخابرات الأمريكية إن المتهمين مدعومون من الحكومة الروسية منذ عام 2020.

• فى يوليو 2020 على تويتر، تمكن قراصنة الإنترنت من الوصول إلى حسابات مستخدمين بارزين.

• فى نوفمبر 2018، أدى اختراق أنظمة كمبيوتر بفنادق «ماريوت»، إلى تعريض البيانات الشخصية لأكثر من 500 مليون ضيف للخطر.

وسبقتها حادثة أخرى فى فبراير من العام نفسه، حيث تسبب تطبيق «ماى فيتنس» التابع لشركة أندر أرمور بسرقة بيانات 150 مليون حساب مستخدم.

• فى مايو 2017 أصاب هجون رانسوم وير أكثر من 300 ألف جهاز كمبيوتر عبر مختلف الصناعات فى 150 دولة، مما تسبب فى أضرار بمليارات الدولارات.

• فى سبتمبر 2017 أدى هجوم «إكوى فيكس» إلى تعريض المعلومات الشخصية لـ145 مليون فرد للخطر.

كما تعرضت شركة جوجل كلاود لهجوم خطير من برنامج الاختراق «دودوس» والذى بلغ 2.5 تيرابايت فى الثانية، ووفقًا لشركة Google، ونفذت الهجوم جماعة قراصنة بالصين.

الأكثر شيوعًا

• برامج القرصنة، وهى برامج ضارة تهاجم أنظمة المعلومات، وتطبيقات التجسس مثل أحصنة طروادة تمكن قراصنة الإنترنت من سرقة بيانات مهمة سرًا، أو منع الوصول إلى الملفات، أو تعطيل الأجهزة بشكل كامل.

• يقوم المخترقون بتصميم رسائل إلكترونية تخدع المستلمين لتثبيت برامج الاختراق، وحسب استطلاع رأى لشركة «بروف بوينت» للأمن السيبرانى فإن 84 % من المشاركين فى الاستطلاع قالوا إن عدد الهجمات السيبرانية على المؤسسات قد تزايد بنسبة 86 % منذ عام 2022.

• الرسائل النصية القصيرة، أحد أشكال التطور النوعى لمنهجية الهجوم السيبرانى، ووفقًا لتقرير شركة بروف بوينت، تعرضت 76 % من المؤسسات الأمريكية لهجمات رسائل نصية عام 2022.

• هجوم التنصت، يعنى تدخل طرف ثالث سرًا بين فردين أو مؤسستين والتجسس على كل منهما إلكترونيًا، واختراق جهاز كل منهما، ومعروف فى الغرب باسم «ميتم».

• كلمات المرور الزائفة ومفاتيح التشفير يتم تصميمها من قبل العصابات السيبرانية وتتطلب إرسال رموز للتأكد من هوية مالك الحساب الإلكترونى، ومن خلالها يستجيب الضحية لمطالب مجرمى الإنترنت دون أن يعلم ويسمح لهم باختراقه.

• الهجمات المسماة «سكول» تحدث عندما يقوم المتسللون بإدخال كود يظهر على أجهزة الكمبيوتر بلغة الاستعلام وما على المستهدَف سوى النقر على الموافقة لجعل الخادم يكشف عن بيانات حساسة.

أشهر الهجمات

• فى 2016 بدأت هجمات برنامج القرصنة «بيتيا»، وأعقبتها هجمات «نوت بيتيا» فى 2017، وتمكنتا من إصابة أهداف فى جميع أنحاء العالم، مما تسبب فى أضرار تجاوزت 10 مليارات دولار.

وأسفر هجوم آخر فى 2016 أيضاً على تطبيق «فريند فايندر»، إلى تدمير بيانات لأكثر من 200 ألف إضافة إلى حسابات تخص 412 مليون مستخدم.

وفى العام نفسه تم اختراق بيانات «ياهوو» وسُرِبت المعلومات الشخصية لـ 500 مليون حساب مستخدم، وتبعه هجوم آخر أدى إلى سرقة مليار حساب مستخدم.

• فى 2014، تعرضت شركة سونى للترفيه لهجوم عرض البيانات الشخصية والملكية الفكرية للشركة للخطر، بما فى ذلك الأفلام التى لم تُعرض بعد - حيث حمل المسئولون الأمريكيون كوريا الشمالية مسئولية الاختراق.

• فى 2009، كشف اختراق بيانات لتطبيق المعاملات المصرفية «هارت لاند» عن سرقة بيانات 134 مليون بطاقة ائتمان.

ووفقًا لتقارير متعددة، يستمر حجم وتكلفة وتأثير التهديدات الإلكترونية فى النمو كل عام. وأشار تقرير «حلول الأمن السيبرانى لعالم أكثر خطورة» الصادر عن مؤسسة «ثونتس لاب» إلى أن عدد الخروقات المادية التى تعرضت لها المنظمات التى شملها الاستطلاع ارتفع بنسبة 20.5٪ من عام 2020 إلى عام 2021.

ومع ذلك، وعلى الرغم من اهتمام المديرين التنفيذيين وأعضاء مجلس الإدارة بمزيد من الاهتمام - وإنفاق المزيد على الأمن السيبرانى أكثر من أى وقت مضى، قال 29 % من الرؤساء التنفيذيين ومسئولى أمن المعلومات الرئيسيين و40 % من مسئولى الأمن الرئيسيين إن مؤسستهم غير مستعدة لمشهد التهديد المتطور باستمرار، ويتوقع خبراء الأمن أن يستمر حجم الهجمات فى الارتفاع.

• بالمناسبة، تم أول فيروس كمبيوتر عام 1986، لكنه لم يكن يهدف إلى إفساد الأنظمة الإلكترونية.

وفى عام 1988، أنشأ طالب الدراسات العليا بجامعة كورنيل يُدعى روبرت تابان موريس أول دودة يتم توزيعها عبر الإنترنت، أطلقوا عليها وقتها دودة موريس اخترقت العديد من الأجهزة الإلكترونية، ثم جاءت أحصنة طروادة وبرامج الفدية والتى أصبحت أكثر تدميراً.